XSS (Cross-Site Scripting) – это тип уязвимости веб-приложений, который позволяет злоумышленникам внедрять свой код на веб-страницы, просматриваемые другими пользователями. Этот код может выполнять различные вредоносные действия, такие как кража куки, перенаправление пользователей на фишинговые сайты или изменение отображаемого контента.

Типы атак XSS

Существует несколько основных типов атак XSS:

- Отраженный XSS: Злоумышленник вводит вредоносный код в поле ввода на веб-сайте (например, в поле поиска или комментариев). Этот код затем отражается обратно пользователю в виде части URL или в сообщении об ошибке.

- Сохраненный XSS: Вредоносный код сохраняется на сервере (например, в базе данных) и включается в генерируемые веб-страницы. Когда пользователь заходит на такую страницу, вредоносный код выполняется в его браузере.

- DOM-based XSS: Злоумышленник эксплуатирует уязвимости в клиентском JavaScript коде, чтобы внедрить вредоносный код непосредственно в DOM (Document Object Model) веб-страницы.

Как работают атаки XSS

Когда пользователь взаимодействует с веб-приложением, содержащим уязвимость XSS, его браузер получает вредоносный код вместе с легитимным содержимым страницы. Этот код выполняется в контексте веб-приложения, что дает злоумышленнику доступ к различным функциям браузера и к данным, доступным через JavaScript.

Потенциальный ущерб от атак XSS

- Кража куки: Злоумышленник может похитить сессионные куки пользователя, чтобы получить несанкционированный доступ к его учетной записи.

- Перенаправление на фишинговые сайты: Злоумышленник может перенаправить пользователя на поддельный сайт, чтобы украсть его логины и пароли.

- Дефейс: Злоумышленник может изменить содержимое веб-страницы, например, добавив на нее оскорбительные или вредоносные материалы.

- Распространение вредоносного ПО: Злоумышленник может загрузить на компьютер пользователя вредоносное ПО, такое как вирусы или трояны.

Методы предотвращения XSS

- Экранирование: Все данные, поступающие от пользователя, должны быть экранированы перед вставкой в HTML или JavaScript код. Это предотвращает возможность выполнения вредоносного кода.

- Использование параметризованных запросов: При работе с базами данных следует использовать параметризованные запросы, чтобы предотвратить SQL-инъекции, которые часто используются в сочетании с XSS.

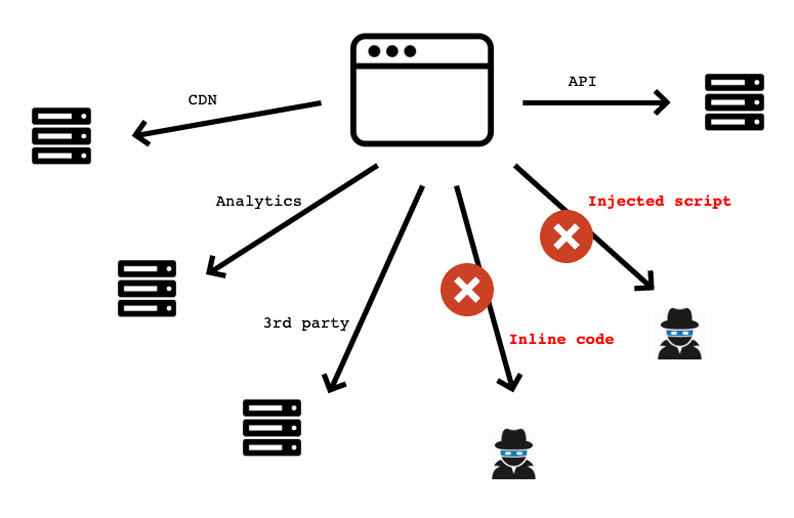

- Content Security Policy (CSP): CSP позволяет веб-разработчикам контролировать, какие ресурсы могут быть загружены на веб-страницу. Это помогает предотвратить выполнение вредоносного скрипта.

- HTTPOnly атрибут для куки: Этот атрибут предотвращает доступ к куки через JavaScript, что затрудняет кражу сессионных куки.

- Regular Expressions: Регулярные выражения могут использоваться для проверки входных данных на наличие потенциально опасных символов.

Обнаружение уязвимостей XSS

- Ручная проверка кода: Тщательный анализ кода приложения поможет выявить уязвимости XSS.

- Статический анализ кода: Специальные инструменты могут автоматически анализировать код и выявлять потенциальные уязвимости.

- Динамический анализ кода: Проведение пентестов позволяет найти уязвимости в работающем приложении.

- WAF (Web Application Firewall): WAF может обнаруживать и блокировать атаки XSS в реальном времени.

Социальная инженерия и XSS: смертельное сочетание

Социальная инженерия и XSS – два мощных инструмента в арсенале злоумышленников. Вместе они представляют серьезную угрозу для безопасности веб-приложений и пользователей.

Как это работает?

- Создание уязвимости XSS: Злоумышленник обнаруживает или создает уязвимость XSS на веб-сайте. Это может быть отраженный XSS, сохраненный XSS или DOM-based XSS.

- Создание привлекательного контента: Злоумышленник создает контент, который будет интересен пользователям. Это может быть сообщение на форуме, комментарий в блоге или даже сообщение в социальной сети.

- Внедрение вредоносного кода: В созданный контент злоумышленник вставляет вредоносный скрипт, эксплуатирующий уязвимость XSS.

- Заманивание жертвы: Злоумышленник любыми доступными способами заманивает пользователя на страницу с вредоносным кодом. Это может быть через фишинговое сообщение, ссылку в социальной сети или другим способом.

- Выполнение вредоносного кода: Когда пользователь переходит по ссылке или взаимодействует с зараженным контентом, вредоносный скрипт выполняется в его браузере.

- Достижение цели: В зависимости от целей злоумышленника, скрипт может украсть куки, перенаправить пользователя на фишинговый сайт, установить вредоносное ПО или выполнить другие действия.

Примеры атак

- Фишинговые страницы с XSS: Злоумышленник создает фишинговую страницу, имитирующую авторизацию на популярном сайте. Когда пользователь вводит свои данные, они отправляются злоумышленнику, а затем используется XSS для сохранения этих данных на сервере.

- Вредоносные расширения браузера: Злоумышленник создает вредоносное расширение браузера, которое при установке эксплуатирует уязвимости в браузере и позволяет злоумышленнику контролировать компьютер пользователя.

- Социальные сети: Злоумышленник создает привлекательный пост в социальной сети, содержащий вредоносную ссылку. Пользователи, кликнувшие по ссылке, попадают на страницу с XSS, и их данные крадутся.

Как защититься

- Предотвращение XSS: Использовать все доступные методы для предотвращения XSS, такие как экранирование данных, параметризованные запросы, CSP и другие.

- Обучение пользователей: Обучать пользователей основам кибербезопасности, чтобы они могли распознавать фишинговые атаки и не кликать по подозрительным ссылкам.

- Использование антивирусных программ: Устанавливать и регулярно обновлять антивирусное программное обеспечение для защиты от вредоносного ПО.

- Бдительность: Всегда быть осторожным при переходе по ссылкам из неизвестных источников и при вводе личных данных на веб-сайтах.

XSS в мобильных приложениях: особенности и защита

XSS в мобильных приложениях — это та же самая уязвимость межсайтового скриптинга, но адаптированная под особенности мобильных платформ. Злоумышленники могут внедрять вредоносный код в мобильные приложения, чтобы похищать данные пользователей, контролировать их устройства или распространять вредоносное ПО.

Особенности XSS в мобильных приложениях

- Разнообразие платформ: Каждая мобильная платформа (iOS, Android) имеет свои особенности реализации веб-вью и обработки пользовательского ввода, что требует индивидуального подхода к защите от XSS.

- Ограниченные возможности браузера: Встроенные браузеры в мобильных приложениях часто имеют ограниченные возможности по сравнению с десктопными браузерами, что может затруднять обнаружение и предотвращение атак.

- Уязвимости в нативных компонентах: Помимо веб-вью, уязвимости могут возникать в нативных компонентах приложения, особенно если они взаимодействуют с веб-сервисами.

- Социальная инженерия: Мобильные устройства часто используются для доступа к социальным сетям и мессенджерам, что делает их привлекательной целью для злоумышленников, использующих социальную инженерию.

Методы защиты от XSS в мобильных приложениях

- Экранирование данных: Все данные, полученные от пользователя или из внешних источников, должны быть тщательно экранированы перед использованием в пользовательском интерфейсе или передачей на сервер.

- Использование безопасных API: При работе с веб-сервисами следует использовать безопасные API, которые предоставляют средства для предотвращения XSS.

- Content Security Policy (CSP): CSP позволяет ограничить ресурсы, которые могут быть загружены в веб-вью приложения, что помогает предотвратить выполнение вредоносного кода.

- Безопасная конфигурация веб-вью: Необходимо правильно настроить веб-вью, отключив ненужные функции и разрешения.

- Регулярное обновление компонентов: Следует регулярно обновлять операционную систему, фреймворки и библиотеки, используемые в приложении, чтобы устранить известные уязвимости.

- Статический анализ кода: Использование инструментов статического анализа позволяет обнаружить потенциальные уязвимости на ранних этапах разработки.

- Динамический анализ: Регулярное проведение пентестов помогает выявить уязвимости в уже готовом приложении.

Специфические аспекты защиты для iOS и Android

- iOS: Apple предоставляет ряд встроенных механизмов защиты от XSS, таких как ATS (App Transport Security) и WKWebView. Однако, разработчики должны быть внимательны при настройке этих механизмов.

- Android: Android предлагает более гибкие возможности для настройки веб-вью, но это также требует более тщательной конфигурации для обеспечения безопасности.

Заключение

XSS – это серьезная угроза безопасности веб-приложений. Для предотвращения атак XSS необходимо применять комплексный подход, включающий в себя как технические меры защиты, так и обучение разработчиков. Регулярная проверка безопасности и обновление программного обеспечения также являются важными элементами защиты от XSS.